10086给你发来中奖短信,你兴冲冲的点开链接,输入银行卡号和密码,结果预期的奖金没有到账,卡里仅剩的那点余额也不翼而飞。”

类似的桥段在全国各地已经发生过无数起,我们不禁要问:这些骗人的短信是哪来的?他们又为什么能使用10086的号码?

伪基站:一天的发送诈骗短信20万条

这些诈骗短信全部是通过“伪基站”发布的,在了解它们之前我们先来说说什么是基站。

简单来说,基站是无线电台站的一种形式,它通过一个专门的频道发出信号,并从手机的SIM卡中读取IMSI码,基站收到这种IMSI码之后,验证终端是否合法,从而决定是否让它接入网络。

但这种方式有一大缺点,在2G时代基站在为手机提供服务之前会进行鉴别,查看手机身份是否真实,但是反过来手机却不会去验证基站的真伪,这个漏洞就让“伪基站”有了机会。

3G和4G虽然解决了这个问题,但4G网络不支持通话,在3G不发达的地区,很多时候通话依然要使用2G,这就让“伪基站”依然有机可乘。

一般情况下,在人口密集的地区基站发射功率会略小,“伪基站”就是利用了这一特点,通过更强的信号,让手机设备主动接入,从而向用户发送诈骗、广告推销等垃圾信息。

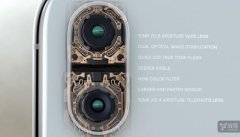

“伪基站”主要由三部分构成:主机、电脑、接收天线,通过短信群发器、短信发信机等相关设备能够搜取以其为中心、一定半径范围内的手机卡信息。

“伪基站”一般占用空间很小,在破获的一些案子中,犯罪嫌疑人干脆将它装在一个旅行箱里,在移动的过程中不断向四周散播“危害”。

“伪基站”究竟有多大能量?据了解一套伪基站在一天的时间最多可以发送20万条各类垃圾信息。

不仅如此,在上海杨浦破获的一起案件中,犯罪嫌疑人交代,发送号码也能自行输入,即使是110、120、10086这些特殊号码也完全没有问题,这大大增加了对用户的迷惑性。

伪基站:一条完整的黑色产业链

由于其中潜藏的利润巨大,“伪基站”如今已经形成了一条完整的黑色产业链,各个部分分工明确,主要分为设备销售、信使、洗钱师和售卖等多个环节,各环节之间配合密切,收益相互独立。

首先生产、组装一个‘伪基站’的成本并不高,接收天线、主机和笔记本电脑成本才几千元,普通的小作坊就可以生产,而在网上一套设备的售价高达数万元,生产商和销售者都可以在其中赚取不菲的利润。

有了“伪基站”之后,会有专门的“信使”带上它去扫街。

据了解用“伪基站”发短信的“行情”是每百元一万条左右,伪基站一般一次能运行6个小时,按一小时发送1.2万条短信计算,一个“伪基站”持有者一天就能有近千元进账。

另外在这个过程中收集到的用户数据,犯罪嫌疑人还会进行二次出售,在赚取一波利润。

“伪基站”诈骗可以说真正是一门无本万利的生意,据一个被抓获的犯罪嫌疑人交代,他每到一地就查出当地社保局电话和地址,并网购一个当地电话卡邮寄给远在厦门的同伙,然后用“伪基站”冒充官方号码发送诈骗信息。

除了油耗、过路费和住宿费,这种骗术完全没有任何成本,据了解这个团伙在短短一月间已骗取了22.4万元。

随着打击力度的不断升级,伪基站本身也在不断进化,以前的伪基站基本上都要放在车上或者至少装进行李箱里,而现在的伪基站小到可以装进一个背包,备数量更是精简到两个,这就让追查难度大大增加。另外犯罪嫌疑人还会把操作终端软件安装在U盘内,而不是电脑里,便于隐藏和销毁证据。

伪基站:我们该如何防范?

常见防范“伪基站”的方法有两种,首先就是软件识别和拦截,目前360与百度卫士都可以实现假基站的识别和拦截。

另外就是硬件端的预防,比如华为发布的Mate8、P9,它们都会提供伪基站识别技术,在手机通信底层识别所在基站是否为伪基站,从而在源头拒绝诈骗短信。

当然更重要的是用户要有防诈骗意识,在收到陌生短信时不要随意回复,不给犯罪分子可乘之机。

如果陌生短信里有可疑的网络链接,千万不要点开,这很可能是木马病毒。如果需要输入身份证、银行卡等敏感信息,要再三核实信息来源,不要盲目泄露。

即使发现中招大家也不要惊慌,在之前央视的报道中,网络安全专家介绍,一旦发现手机异常就先直接关机,把sim卡拔出来插到另一个正常的手机上,然后及时联系银行,冻结资金就好。

另外网络安全专家表示,这类手机病毒清除很简单,只要把刚刚安装的程序卸载即可。

写在最后:

伪基站和反伪基站的技术升级都是互相促进的,就像猫捉老鼠游戏一样。

公安机关也加大了打击相关犯罪的力度,将从全链条整治“伪基站”地下黑市。

相信随着技术手段的升级和相关法律的完善,未来类似的诈骗犯罪将会越来越少,毕竟魔高一尺,道高一丈。

文章来源:快科技 相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们