新浪数码讯 1月17日下午消息,北京网络与信息安全信息通报中心通报,近日,微软公司(MicroSoft)官方发布了三个远程代码执漏洞的安全更新补丁。其中包括Microsoft Exchange软件的内存破坏导致远程代码执行(漏洞编号CVE-2019-0586)、Microsoft Word 内存破坏导致远程代码执行(漏洞编号CVE-2019-0585)、Windows DHCP存在的远程代码执行漏洞(漏洞编号CVE-2019-0547)。由于微软公司(MicroSoft)旗下桌面操作系统及Office办公软件产品在国内用户众多,该漏洞如被利用,易造成网络安全隐患。

一、基本情况

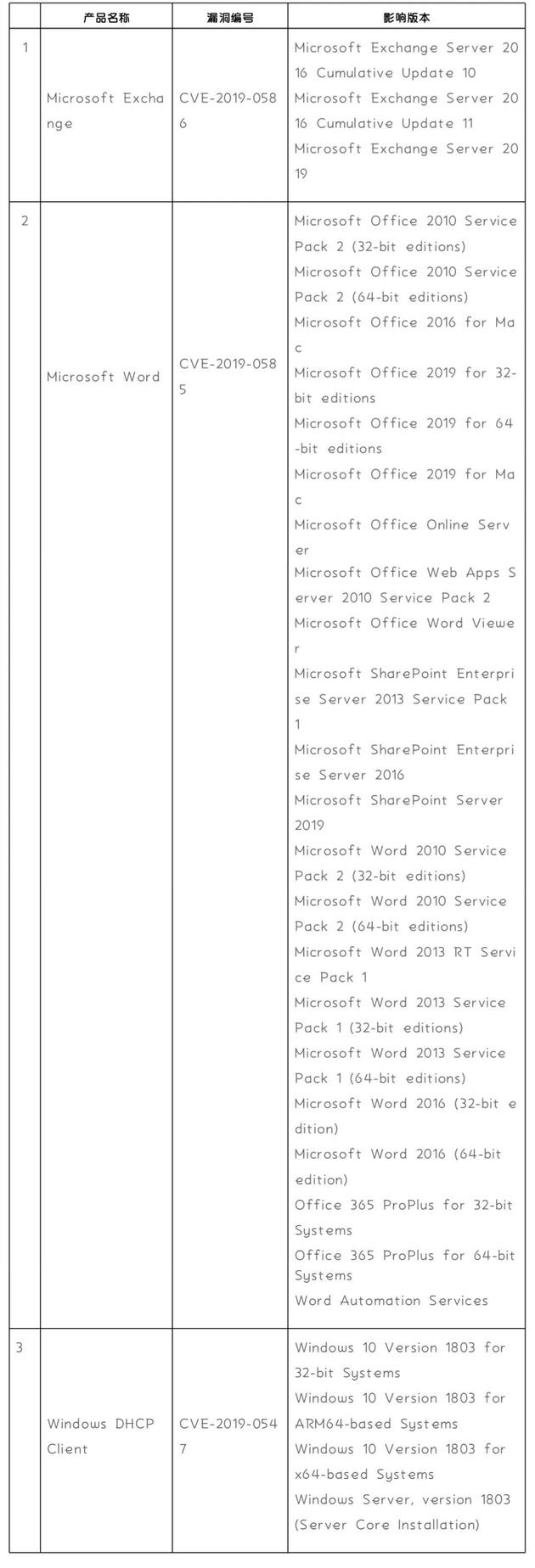

此次涉及的三个漏洞,均是攻击者通过发送恶意电子邮件或诱导用户打开其构造的恶意文档,破坏其内存,最终导致远程代码执行。

二、影响范围

目前,漏洞影响版本为:

针对该漏洞情况,请大家及时做好以下两方面的工作:

一是及时更新补丁。目前,微软官方已经发布相关漏洞的安全更新补丁,用户可以开启Windows系统的自动更新功能来自动更新这次的补丁文件,也可以通过下载微软官方提供的补丁文件进行手动更新;

二是谨慎打开陌生人发来的邮件及链接,并使用垃圾邮件过滤功能,避免黑客攻击。

本次安全更新的官方补丁地址:

1、CVE-2019-0586 Microsoft Exchange远程代码执行漏洞

官方链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0586

2、CVE-2019-0585 Microsoft Word 内远程代码执行漏洞

官方链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/cve-2019-0585

3、CVE-2019-0547 Windows DHCP远程代码执行漏洞

官方链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0547

文章来源:新浪科技 相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们