近日,奇安信安服团队发布了《2019上半年网络安全应急响应分析报告》。报告显示,2019年上半年应急响应服务需求同比2018年上半年增长近69%,应急响应已经成为政企客户网络安全管理的日常工作,网络安全应急响应呈现常态化趋势。

报告显示,仅仅上半年,奇安信安服团队就参与和处置了全国范围内的网络安全应急响应事件613起,覆盖了全国27个省市,从1月到6月,针对政企客户的网络攻击从未间断过,通过对政企客户发生网络安全事件的类型进行分析,3月份“驱动人生”病毒的全面爆发,导致了应急响应需求的暴增。

奇安信上半年应急响应服务救援覆盖区域

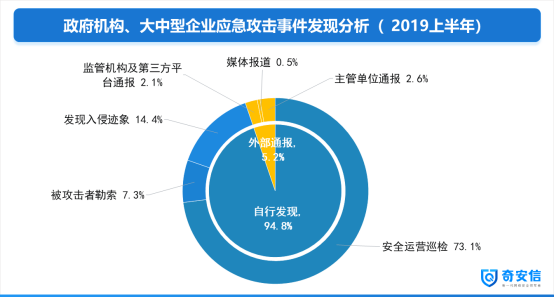

缺乏足够的安全监测能力仍然是政企客户面临首要难题

在上半年奇安信安服团队参与处置的所有政企客户的网络安全应急响应事件中,由行业单位自行发现的安全攻击事件占94.8%,而另有5.2%的安全攻击事件政企客户实际上是不自知的,他们是在得到了监管机构的通报或产生恶性后果后才得知被攻击。

虽然政府机构和企业自行发现的安全攻击事件占到了94.8%,但并不代表其具备了潜在威胁的发现能力。其中,仅有73.1%的安全攻击事件是政府机构和企业通过日常内部安全运营巡检的方式自主查出的,而其余21.7%的安全攻击事件能够被发现,则是因为其网络系统已经出现了显著的入侵迹象,或者是已经遭到了攻击者的敲诈勒索,甚者有些单位是在已经遭遇了巨大的财产损失后才发现自己的网络系统遭到了攻击。

从上述数据中可以看出,政企客户仍然缺乏足够的安全监测能力,政企机构也普遍反馈,需要进一步加强主动发现隐蔽性较好地入侵威胁的能力建设。他们表示,必须进一步加强网络安全建设,提高网络安全的监测能力,面对应急响应常态化的新趋势。

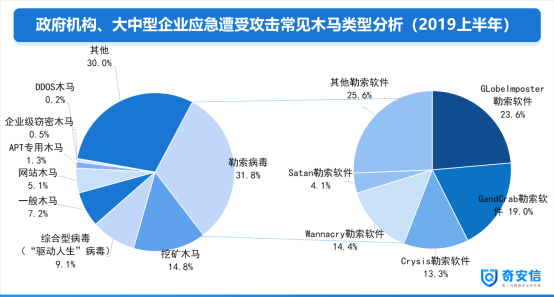

勒索病毒仍是政企客户面临的首要威胁

攻击者利用勒索病毒感染政企客户的终端、服务器,对其实施敲诈勒索。对于大部分攻击者而言,进行网络攻击的主要原因是为获取暴利,实现自身最大利益。为实现攻击意图,勒索病毒成为了攻击者的首选攻击方式。

根据报告指出,上半年政企客户遭受到网络攻击最常见的木马排名前三分别是勒索病毒、挖矿木马以及综合型病毒。从Wannacry开始,Globelmposter、GandCrab等勒索软件及变种层出不穷,给政企客户带来了巨大的网络安全挑战。

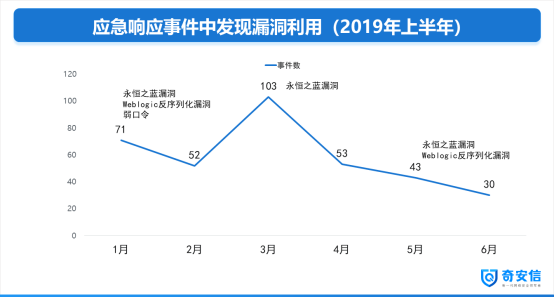

通用漏洞、弱口令依然是黑客攻击的首要方式

通过对上半年应急响应处理漏洞利用攻击事件进行统计分析,弱口令、永恒之蓝漏洞是导致政企客户被攻陷的重要因素,其次,Weblogic反序列化漏洞也经常作为黑客日常利用的攻击手段。

除永恒之蓝、弱口令以及Weblogic反序列化漏洞外,Struts2命令执行漏洞、SQL注入漏洞、任意文件上传以及JAVA反序列化漏洞同样是黑客最青睐的利用方式,黑客通过利用某一漏洞侵入系统,传播病毒,最终造成数据丢失和篡改、隐私泄露乃至金钱上的损失等一系列连锁反应。

因此,政企客户应加大内部巡检力度,定期对设备、终端进行漏洞扫描,修复。定期更换服务器、终端登录密码、加大密码复杂度,不给黑客任何可乘之机。

报告最后提出,由网络安全厂商提供的专业网络安全应急服务已经成为政企客户应对网络安全突发事件的重要手段。网络安全应急服务应该基于数据驱动、安全能力服务化的安全服务运营理念,结合云端大数据和专家诊断,为客户提供安全运维、预警检测、持续响应、数据分析、咨询规划等一系列的安全保障服务。

文章来源:互联网 相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们