网络安全状况概述

2019年2月,整体而言互联网网络安全状况指标平稳,但依然面临着严峻的考验。一方面,老病毒和漏洞经久不衰,新的安全事件层出不穷,利用“驱动人生”供应链传播的木马病毒升级变异,以及WinRAR压缩软件曝出高危漏洞,影响范围广泛;另一方面,被攻击的设备场景影响不断扩大,包括NVR(视频监控)设备场景、IoT设备场景等都面临着被病毒进一步入侵的风险。但监测数据显示,网站攻击和网站漏洞数量连续多个月上升之后在本月放缓。

2月,深信服安全云脑累计发现:

恶意攻击14.1亿次,平均每天拦截恶意程序5037万次。

活跃恶意程序15961个,其中感染性病毒6836个,占比42.83%;木马远控病毒5320个,占比33.33%。挖矿病毒种类443个,拦截次数9.16亿次,较之前有所下降,其中Xmrig病毒家族最为活跃。

深信服全网安全态势感知平台对国内已授权的6996个站点进行漏洞监控,发现:

高危站点2463个,高危漏洞5888个,主要漏洞类别是点击劫持、CSRF跨站请求伪造和信息泄露。

监控在线业务5870个,共有249个在线业务发生过真实篡改,篡改占比高达4.24%。

恶意程序活跃详情

2019年2月,病毒攻击的态势在本月有所缓解,病毒拦截量比1月份下降近20%,近半年拦截恶意程序数量趋势如下图所示:

近半年恶意程序拦截趋势

2019年2月,深信服安全云脑检测到的活跃恶意程序样本有15961个,较1月份明显下降,其中感染性病毒6836个,占比42.83%;木马远控病毒5320个,占比33.33%,挖矿病毒443个,占比1.37%。

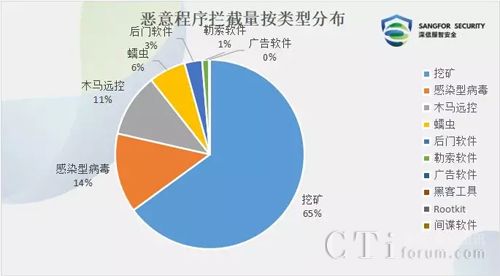

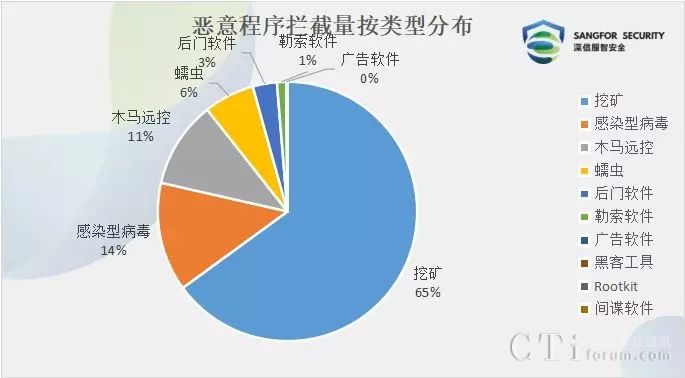

2月总计拦截恶意程序14.1亿次,比1月份下降20%,其中挖矿病毒的拦截量占比65%,其次是感染型病毒(14%)、木马远控病毒(11%)、蠕虫(6%)、后门软件(3%),具体分布如下图所示:

2019年2月恶意程序拦截量按类型分布

1、挖矿病毒活跃情况

2019年2月,深信服安全云脑共拦截挖矿病毒9.16亿次,比一月份下降14%,其中最为活跃的挖矿病毒家族是Xmrig、Wannamine、Minepool、Bitcoinminer、Zombieboyminer、Falsesign,特别是Xmrig家族,共拦截4.12亿次。同时监测数据显示,被挖矿病毒感染的地域主要有广东、浙江、北京等地,其中广东省感染量依然是全国第一,感染比例上升1%。

2019年2月挖矿病毒活跃地区Top10

被挖矿病毒感染的行业分布中,政府受挖矿病毒感染情况最为严重,感染比例和1月基本持平,其次是企业和教育行业。

2019年2月挖矿病毒感染行业分布

2、感染性病毒活跃状况

2019年2月,深信服安全云脑检测并捕获感染性病毒样本6836个,共拦截19147万次。其中Virut家族是成为本月攻击态势最为活跃的感染性病毒家族,共被拦截8418万次,此家族占了所有感染性病毒拦截数量的44%;而排名第二第三的是Ramnit和Sality家族,本月拦截比例分别是为37%和11%。

2019年2月感染性病毒活跃家族拦截数量TOP10

在感染性病毒危害地域分布上,广东省(病毒拦截量)位列全国第一,占TOP10总量的28%,其次为浙江省和湖南省。

2019年2月感染性病毒活跃地区TOP10

从感染性病毒攻击的行业分布来看,黑客更倾向于使用感染性病毒攻击企业、教育、政府等行业。企业、教育、政府的拦截数量占拦截总量的75%,具体感染行业分布如下图所示:

2019年2月感染性病毒感染行业TOP10

3、木马远控病毒活跃状况

深信服安全云脑2月检测到木马远控病毒样本5320个,共拦截15271万次,拦截量较1月下降22%。其中最活跃的木马远控家族是Zusy,拦截数量达2405万次,其次是XorDDos、Injector。Glupteba病毒感染趋势下降,本月拦截量占木马远控病毒的比例为7.38%。

2019年2月木马远控毒活跃家族TOP10

对木马远控病毒区域拦截量进行分析统计发现,恶意程序拦截量最多的地区为广东省,占TOP10拦截量的21%,比1月份下降4%;其次为浙江(17%)、北京(14%)、四川(11%)和湖北(7%)。此外江苏、山东、上海、福建、山西的木马远控拦截量也排在前列。

2019年2月木马远控活跃地区TOP10

行业分布上,企业、政府及教育行业是木马远控病毒的主要攻击对象。其中企业占TOP10拦截量的32%,较1月份基本持平。

2019年2月木马远控感染行业TOP10

4、蠕虫病毒活跃状况

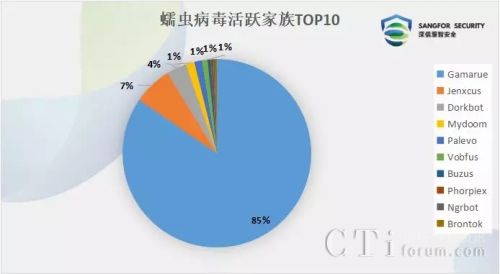

2019年2月深信服安全云脑检测到蠕虫病毒样本1185个,共拦截8901万次,但通过数据统计分析来看,大多数攻击都是来自于Gamarue、Jenxcus、Dorkbot、Mydoom、Palevo、Vobfus、Buzus、Phorpiex、Ngrbot家族,这些家族占据了2月全部蠕虫病毒攻击的98.8%,其中攻击态势最活跃的蠕虫病毒是Gamarue,占蠕虫病毒攻击总量的85%。

2019年2月蠕虫病毒活跃家族TOP10

从感染地域上看,广东地区用户受蠕虫病毒感染程度最为严重,其拦截量占TOP10比例的33%;其次为江苏省(14%)、湖南省(12%)。

2019年2月蠕虫病毒活跃地区TOP10

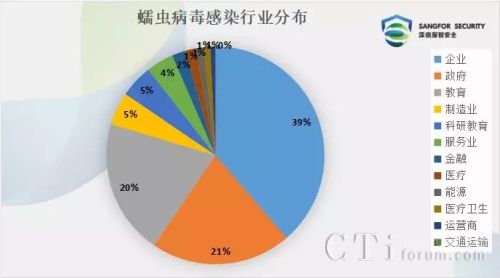

从感染行业上看,企业、政府等行业受蠕虫感染程度较为严重。

2019年2月蠕虫病毒感染行业分布

5、勒索病毒活跃状况

2019年2月,共检测到活跃勒索病毒样本量115个。其中,Wannacry、Razy、Gandcrab、Revenge、Teslacrypt、Locky、Mamba等依然是最活跃的勒索病毒家族,其中Wannacry家族本月拦截数量有1156万次,危害依然较大。

从勒索病毒倾向的行业来看,企业和政府感染病毒数量占总体的52%,是黑客最主要的攻击对象,具体活跃病毒行业分布如下图所示:

2019年2月勒索病毒感染行业分布

2019年2月勒索病毒活跃地区TOP10

从勒索病毒受灾地域上看,广东地区受感染情况最为严重,其次是福建省和浙江省。

网络安全攻击趋势分析

深信服全网安全态势感知平台监测到全国34808个IP在2月所受网络攻击总量约为6亿次。本月攻击态势与前三个月相比明显下降。下图为近半年深信服网络安全攻击趋势监测情况:

近半年网络安全攻击趋势

1、本月安全攻击趋势

下面从攻击类型分布和重点漏洞攻击分析2个纬度展示本月现网的攻击趋势:

攻击类型分布

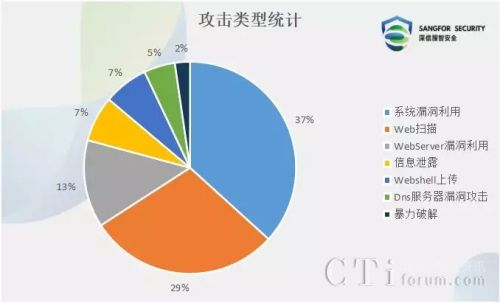

通过对云脑日志数据分析可以看到,2月捕获攻击以系统漏洞利用攻击、Web扫描、WebServer漏洞利用、信息泄露攻击、Webshell上传、Dns服务器漏洞攻击和暴力破解等分类为主。其中系统漏洞利用类型的占比更是高达36.70%,有近亿的命中日志;Web扫描类型的漏洞占比29.10%;WebServer漏洞利用类型均占比13.30%。此外,信息泄露攻击、Webshell上传等攻击类型在2月的攻击数量有所增长。

2019年2月攻击类型统计

主要攻击种类和比例如下:

重要漏洞攻击分析

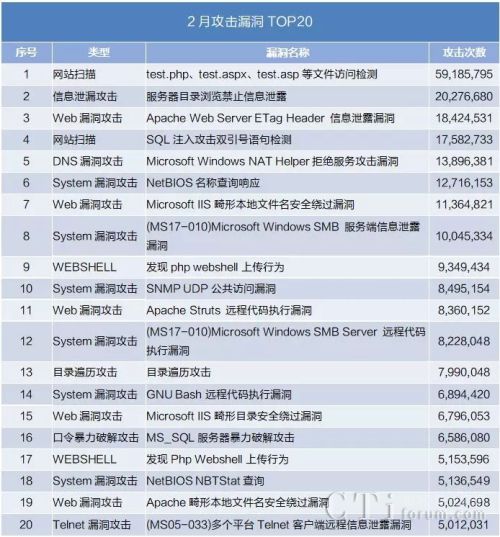

通过对云脑日志数据分析,针对漏洞的攻击情况筛选初本月攻击利用次数TOP20的漏洞。

其中攻击次数前三的漏洞分别是test.php、test.aspx、test.asp等文件访问检测漏洞、服务器目录浏览禁止信息泄露漏洞和Apache Web Server ETag Header信息泄露漏洞,攻击次数分别为59,185,795、20,276,680和18,424,531。

2、篡改攻击情况统计

2月共监控在线业务5870个(去重),共检测到249个网站发生真实篡改,篡改总发现率高达4.24%。

其中博彩、色情、游戏类篡改是黑帽SEO篡改的主流类型。相比过去,医疗、代孕广告类数量减少,可能和监管机关对非正规医疗机构推广限制有关。

此外,近期呈现一种重要的网站黑帽SEO趋势:注册已经被政府机关抛弃但曾用过的域名用来搭建博彩等暴利网站,大量政府机关含有旧域名链接的网页就成了非法站点的天然外链,被利用提升其PR值。

3、高危漏洞攻击趋势跟踪

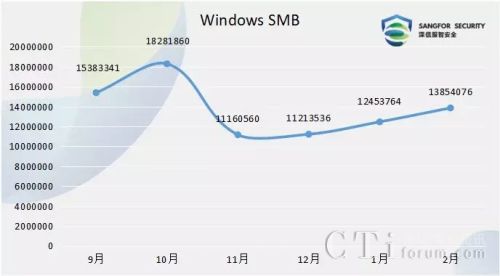

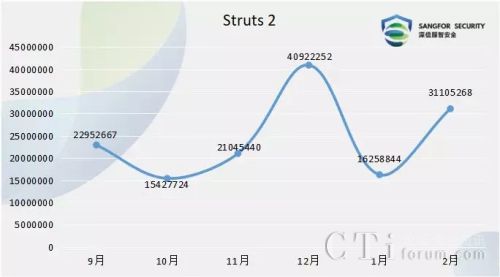

深信服安全团队对重要软件漏洞进行深入跟踪分析,近年来Java中间件远程代码执行漏洞频发,同时受“永恒之蓝”影响使得Windows SMB、Struts2和Weblogic漏洞成为黑客最受欢迎的漏洞攻击方式。

2019年2月,Windows SMB日志量达千万级,近几月攻击态势持缓步上升趋势;Weblogic系列漏洞的攻击趋势近几月持续降低,Weblogic系列漏洞利用热度降低;Struts2系列漏洞,PHPCMS系列漏洞本月攻击次数大幅上升,近期应重点关注。

Windows SMB 系列漏洞攻击趋势跟踪情况

Struts 2系列漏洞攻击趋势跟踪情况

Weblogic系列漏洞攻击趋势跟踪情况

PHPCMS系列漏洞攻击趋势跟踪情况

网络安全漏洞分析

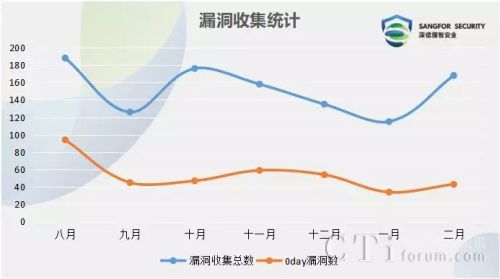

1、本月漏洞收集情况

2019年2月深信服安全团队通过自动化手段筛选并收录国内外重点漏洞168条,包含34条0day漏洞。二月漏洞收集数量较1月相比有所上升。

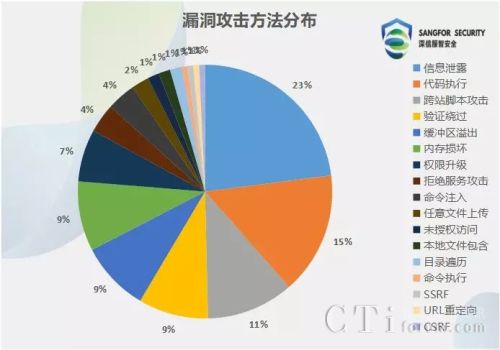

对所收集的重要漏洞的攻击方法进行统计,可以看到,信息泄露类型的漏洞所占比例最大(23%),其次代码执行,跨站点脚本攻击,验证绕过,缓冲区溢出和权限升级等类型的漏洞也占比排名考靠前。

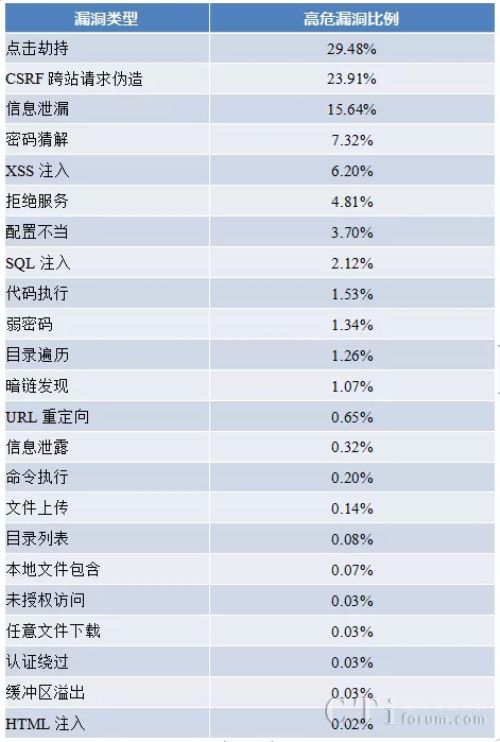

2、全国网站漏洞类型统计

深信服云眼网站安全监测平台在2月对国内已授权的6966个站点进行漏洞监控,发现的高危站点2463个,高危漏洞5888个,漏洞类别占比前三的分别是点击劫持、CSRF跨站请求伪造和信息泄露。高危漏洞类型分布如下:

具体比例如下:

近期流行攻击事件及安全漏洞盘点

1、流行攻击事件盘点

(1)注入型勒索病毒Ryuk,伸向x64系统的魔爪

Ryuk是一款通过垃圾邮件和漏洞利用工具包传播的勒索病毒,最早在2018年8月由国外某安全公司报道,其代码结构与HERMES勒索病毒十分相似。

具体详见:注入型勒索病毒Ryuk,伸向x64系统的魔爪

(2)WatchDogsMiner挖矿蠕虫大量感染Linux服务器

近期,深信服安全团队追踪到公有云上及外部Linux服务器存在大量被入侵,表现为/tmp临时目录存在watchdogs文件,出现了crontab任务异常、网络异常、系统文件被删除、CPU异常卡顿等情况,严重影响用户业务。经确认,用户Linux服务器被植入新型恶意挖矿蠕虫,且较难清理,安全团队将其命名为WatchDogsMiner。

具体详见:紧急预警:WatchDogsMiner挖矿蠕虫大量感染Linux服务器

(3)冒用有效签名:Clop勒索病毒这股”韩流“已入侵国内企业

Clop勒索病毒是一款2019年最新出现的勒索病毒家族,主要活跃地区在韩国,并出现在国内传播的趋势,已有企业遭受该勒索病毒家族的攻击。

具体详见:冒用有效签名:Clop勒索病毒这股”韩流“已入侵国内企业

(4)FilesLocker变种:Gorgon(蛇发女妖)勒索病毒感染政企系统

2月份,多家政企用户上报系统遭受一种名为Gorgon的勒索软件攻击,该勒索软件支持中、英、韩三种语言,并修改Winlogon项为勒索信息。该勒索软件自命名为Gorgon(蛇发女妖),意为感染该病毒的系统都会被“石化”。

具体详见:FilesLocker变种:Gorgon(蛇发女妖)勒索病毒感染政企系统

2、安全漏洞事件盘点

(1) Ubuntu Linux 权限升级漏洞

在2019年1月,国外安全人员在Ubuntu Linux的默认安装中发现了一个权限提升漏洞。这是由于snapd API中的一个错误,这是一个默认服务。任何本地用户都可以利用此漏洞获取对系统的直接root访问权限,CVE编号CVE-2019-7304。

具体详见:【漏洞预警】Ubuntu Linux 权限升级漏洞

(2) runc容器逃逸漏洞

2019年2月11日,研究人员通过oss-security邮件列表披露了runc容器逃逸漏洞的详情,CVE编号CVE-2019-5736

具体详见:【漏洞预警】runc容器逃逸漏洞

(3) Jenkins 插件远程代码执行漏洞

2019年1月8日,Jenkins官方发布了一则插件远程代码执行漏洞的安全公告,官方定级为高危。2019年2月15日,网上公布了该漏洞的利用方式,该漏洞允许具有“Overall/Read”权限的用户或能够控制SCM中的Jenkinsfile、sandboxed Pipeline共享库内容的用户绕过沙盒保护并在Jenkins主服务器上执行任意代码。攻击者可利用该漏洞获取服务器的最高权限并进行进一步的内网攻击。

具体详见:【漏洞预警】Jenkins 插件远程代码执行漏洞

(4) WordPress 5.0.0远程代码执行漏洞

在2019年2月19日,国外安全人员在博客中的披露了一则Wordpress 5.0.0版本远程代码执行漏洞。该漏洞本质上是由一个目录遍历漏洞以及一个本地文件包含漏洞组合利用而导致的一个远程代码执行漏洞。当攻击者获取到WordPress站点具有一定访问权限的账户后,即可利用该漏洞在底层服务器上执行任意PHP代码,从而实现完全远程接管服务器的目的。

具体详见:【漏洞预警】WordPress 5.0.0远程代码执行漏洞

(5) Windows服务器易受IIS资源耗尽DoS攻击

2019年2月20日,微软应急响应中心报告了一个包含HTTP / 2恶意请求发送到运行Internet信息服务(IIS)的Windows Server时触发的DOS攻击。该攻击本质上是通过客户端发起的恶意HTTP / 2包含较多SETTINGS参数指定较多SETTINGS帧请求到运行IIS 10的服务器,导致系统CPU使用率达到100%进而拒绝服务。

具体详见:【漏洞预警】Windows服务器易受IIS资源耗尽DoS攻击

(6) Drupal 8远程代码执行漏洞,GET方法也能触发!

在2019年2月20日,Drupal官方团队在最新的安全更新中披露了一则Drupal 8 远程代码执行漏洞公告,属于最严重级别漏洞。该漏洞本质上是由于用户使用Drupal Core RESTful Web Services (rest)时,某些字段类型无法正确清理非格式源中的数据。在某些情况下,这可能导致任意PHP代码执行。攻击者可利用该漏洞在服务器上执行任意PHP代码,从而实现完全远程接管服务器的目的。

具体详见:【漏洞预警】Drupal 8远程代码执行漏洞,GET方法也能触发!

(7)WinRAR绝对路径穿越漏洞(CVE-2018-20250)在野利用传播后门

WinRAR是一款用于Windows系统的解压缩工具,全球用户量超过5亿。2019年2月20日,Check Point公布了之前向WinRAR报告的几个安全漏洞,攻击者可利用该漏洞制作恶意ACE格式文件,解压文件时利用ACE解压模块文件UNACEV2.dll中的路径遍历漏洞将文件解压缩到攻击者指定的路径。使用该漏洞将恶意文件释放到启动文件夹中能使系统在启动时执行恶意程序。

具体详见:WinRAR绝对路径穿越漏洞(CVE-2018-20250)在野利用传播后门

安全防护建议

黑客入侵的主要目标是存在通用安全漏洞的机器,所以预防病毒入侵的主要手段就是发现和修复漏洞,深信服建议用户做好以下防护措施:

(1)杜绝使用弱口令,避免一密多用

系统、应用相关的用户杜绝使用弱口令,同时,应该使用高复杂强度的密码,尽量包含大小写字母、数字、特殊符号等的混合密码,禁止密码重用的情况出现,尽量避免一密多用的情况。

(2)及时更新重要补丁和升级组件

建议关注操作系统和组件重大更新,如“永恒之蓝”漏洞,使用正确渠道,如微软官网,及时更新对应补丁漏洞或者升级组件。

(3)部署加固软件,关闭非必要端口

服务器上部署安全加固软件,通过限制异常登录行为、开启防爆破功能、防范漏洞利用,同时限制服务器及其他业务服务网可进行访问的网络、主机范围。有效加强访问控制ACL策略,细化策略粒度,按区域按业务严格限制各个网络区域以及服务器之间的访问,采用白名单机制只允许开放特定的业务必要端口,提高系统安全基线,防范黑客入侵。

(4)主动进行安全评估,加强人员安全意识

加强人员安全意识培养,不要随意点击来源不明的邮件附件,不从不明网站下载软件,对来源不明的文件包括邮件附件、上传文件等要先杀毒处理。定期开展对系统、应用以及网络层面的安全评估、渗透测试以及代码审计工作,主动发现目前系统、应用存在的安全隐患。

(5)建立威胁情报分析和对抗体系,有效防护病毒入侵

网络犯罪分子采取的战术策略也在不断演变,其攻击方式和技术更加多样化。对于有效预防和对抗海量威胁,需要选择更强大和更智能的防护体系。深信服下一代安全防护体系(深信服安全云、深信服下一代防火墙AF、深信服安全感知平台SIP、深信服终端检测与响应平台EDR)通过联动云端、网络、终端进行协同响应,建立全面的事前检测预警、事中防御、事后处理的整套安全防护体系。云端持续趋势风险监控与预警、网络侧实时流量检测与防御、终端事后查杀与溯源,深度挖掘用户潜在威胁,立体全方位确保用户网络安全。

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们