2019年网络安全应急响应分析报告:针对大中型企业的攻击增多

2020-02-14行业报告 编辑:李木然

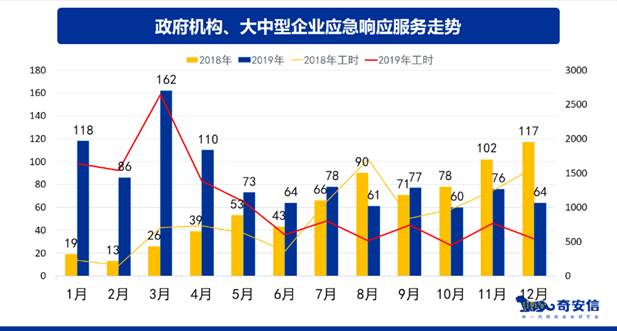

2019年针对政企机构、大中型企业的攻击从未间断 3月达到高峰

2019年1-12月奇安信集团安全服务团队共参与和处置了1029起全国范围内的网络安全急响应事件。同比2018年增长312起。数据显示,2019年1月至3月,应急请求逐月上升,于3月份达到全年最高,4月份之后应急请求逐渐趋于平稳。

图1:政府机构、大中型企业应急响应服务走势

从上述数据可以看出,2019年针对政企机构、大中型企业的攻击从未间断过,其中3月份是攻击的高峰。通过对政企机构、大中型企业发生网络安全事件类型进行分析, 3月份“永恒之蓝下载器”木马安全事件全面爆发,导致应急需求呈全年最高。3月之后应急请求呈下降趋势并逐渐趋于平稳,安服团队分析认为,“永恒之蓝下载器”木马已基本得到遏制。

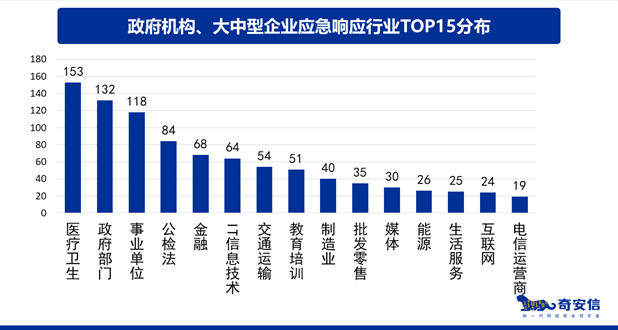

医疗卫生、政府部门、事业单位行业是2019年攻击者攻击的主要目标

报告对2019年全年处置的所有应急事件从政企机构被攻击角度,对受害者行业分布、攻击事件发现方式、影响范围以及攻击行为造成的现象进行统计分析,反映2019年全年应急响应情况和各政企机构内部网络安全情况。

统计发现,2019年全年应急处置事件最多的行业TOP3分别为:医疗卫生行业(153起)、政府部门行业(132起)以及事业单位(118起),事件处置数分别占应急处置所有行业的14.8%、12.8%、11.5%。三者之和约占应急处置事件总量的39.2%,即全年大于三分之一的应急处置事件发生于医疗卫生、政府部门、事业单位。

图2:政府机构、大中型企业应急响应行业TOP15分布

从行业报告排名可知,2019年全年攻击者的攻击对象主要分布于政府机构、事业单位以及国家重要基础性建设行业。其中,医疗卫生行业全年被攻击者攻击次数最多,其次为政府部门、事业单位、公检法、金融等重要行业。

报告同时对影响范围分布和攻击现象进行了统计分析:2019年全年应急安全事件的影响范围主要集中在业务专网,占比33.5%;办公终端,占比为19.5%。其次为内部服务器和数据库,16%;外部网站和内部网站,14%。而被攻击后,攻击者对系统的攻击所产生现象主要表现为导致生产效率低下、数据丢失、系统/网络不可用。

黑产和敲诈勒索是攻击政府机构、大中型企业的主要原因

报告从应急响应事件攻击者的维度分析,2019年全年应急事件中,黑产活动、敲诈勒索仍然是攻击者攻击政府机构、大中型企业的主要原因。黑产活动占比30%,攻击者通过黑词暗链、钓鱼页面、挖矿程序等攻击手段开展黑产活动牟取暴利;其次为敲诈勒索占比25.6%,攻击者利用勒索病毒感染政府机构、大中型企业终端、服务器,对其实施敲诈勒索。对于大部分攻击者而言,其进行攻击的主要原因是为获取暴利,实现自身最大利益。

另有3.4%为内部违规响应事件,攻击者利用政府机构、大中型企业业务人员、运维人员的安全意识低,操作不规范等原因,趁虚而入。

图3:政府机构、大中型企业应急攻击意图TOP11统计分析

半数以上攻击类型为木马病毒 勒索病毒居首

通过对2019年全年政府机构、大中型企业安全事件攻击类型进行分析,数据显示,2019年应急响应处置事件中常见的攻击类型主要表现在木马病毒攻击、漏洞利用、网页篡改等方面。排名前三的类型分别是:木马病毒攻击,占比50.4%;漏洞利用,占比17%;网页篡改,占比4.8%。

图4:政府机构、大中型企业应急攻击类型统计分析

其中,木马病毒攻击是最常被使用的攻击类型,攻击者利用木马病毒对办公系统进行攻击,通常会产生大范围感染,造成系统不可用、数据损坏或丢失等现象,常见表现为:攻击者使用勒索病毒对服务器进行感染,从中获取个人利益等;利用如挖矿木马、 “永恒之蓝下载器”木马等对服务器、系统进行攻击,使得服务器CPU异常高,从而造成生产效率低下等现象,常见表现为:攻击者使用挖矿木马攻击系统,进行黑产活动,谋取利益。

在木马病毒攻击中,2019年全年政府机构、大中型企业安全事件遭受攻击常见木马排名前三的为勒索病毒、挖矿木马以及一般木马,分别占比32.1%、15.7%、6.4%。

图5:政府机构、大中型企业遭受攻击常见木马类型分析

从以上数据可以看出,勒索病毒、挖矿木马仍为攻击者攻击政府机构、大中型企业的常见木马类型。其中,勒索病毒常见于GlobeImposter勒索软件、Wannacry勒索软件、Crysis勒索软件、GandCrab勒索软件等。

需要特别注意的是,“永恒之蓝下载器”木马是一个利用多种方式横向传播的后门及挖矿木马,其初期利用某软件的升级通道进行下发传播,随后在其模块添加“永恒之蓝”漏洞利用、弱口令爆破、哈希传递、MSSQL爆破等横向移动方式并采用添加恶意服务、计划任务等在机器上持久化驻留并上传用户信息。由于其爆发力强,传播速度快的特点,仅2个小时受攻击用户就可高达10万并且木马作者一直更新其攻击模块。

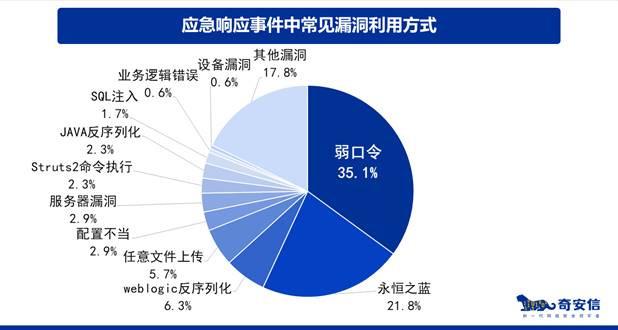

弱口令是导致政企机构、大中型企业被攻陷的重要原因

安服团队通过对2019年全年应急响应处理漏洞利用攻击事件进行统计分析发现,弱口令、永恒之蓝漏洞是政企机构、大中型企业被攻陷的重要原因,其次,weblogic反序列化也经常作为黑客日常利用的攻击手段。

通过对2019年全年应急响应处理漏洞利用攻击事件进行统计分析,弱口令、永恒之蓝漏洞是政企机构、大中型企业被攻陷的重要原因,其次,weblogic反序列化也经常作为黑客日常利用的攻击手段。

图6:应急响应事件中常见漏洞利用方式 弱口令占比最高

除弱口令、永恒之蓝漏洞以及weblogic反序列化漏洞外,任意文件上传、服务器漏洞以及Struts2命令执行漏洞同样是黑客青睐的利用方式,黑客通过利用某一漏洞侵入系统,传播病毒,最终造成数据丢失和篡改、隐私泄露乃至金钱上的损失等一系列连锁反应。

报告指出,完善的应急响应预案和演练工作应成为政府机构、大中型企业日常管理运营的重要部分,通过应急演练了解自身网络安全存在的短板以及自身防御能力。同时,网络安全应急响应需要政府机构、安全厂商、企业加强合作、取长补短。事实上,网络安全厂商提供的网络安全应急服务已经成为政府机构、大中型企业有效应对网络安全突发事件的重要手段。

报告全文:

https://www.qianxin.com/threat/reportdetail/43?type=report_apt_list