腾讯安全发布《2020挖矿木马年度报告》:针对云上的攻击增长较快

2021-03-09业内新闻 编辑:安安

在此背景下,腾讯安全近日发布《2020挖矿木马年度报告》(以下简称《报告》),以腾讯安全产品获取的安全事件告警工单数据为基础,从攻击来源、入侵特点、漏洞利用偏好、持久化运行手段等维度,剖析过去一年挖矿木马的攻击形势,并对其演化趋势作了预判。《报告》指出,利益驱使下,挖矿团伙对新漏洞武器的采用速度正在加快,挖矿团伙跟僵尸网络相互勾结的情况也日趋多见。

新活跃挖矿木马家族偏好攻击Linux服务器

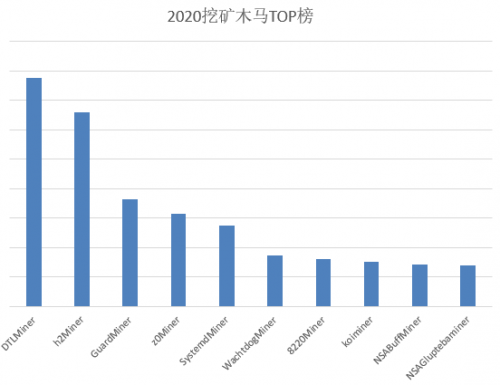

根据《报告》,DTLMiner、H2Miner和GuardMiner是2020年度排名前三的挖矿木马家族,此外z0Miner、SystemdMiner、WachtdogMiner、8220Miner等家族也名列前茅。

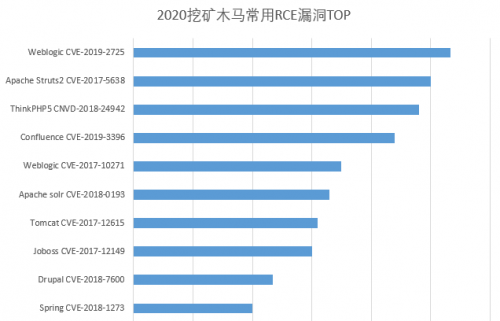

入侵方式包括利用漏洞攻击、爆破攻击、僵尸网络渠道攻击等。攻击者通过远程代码执行漏洞(RCE)可以直接向后台服务器远程注入操作系统命令或恶意代码,从而控制后台系统。WebLogic CVE-2019-2725是2020年挖矿木马最常利用的RCE漏洞。此外,利用各种未授权访问漏洞,也是挖矿木马的主要攻击路径之一。

《报告》显示,许多挖矿木马在传播时会针对系统的弱密码进行爆破攻击。根据腾讯安全2020年云上安全报告提供的数据,默认用户名、端口名被爆破攻击的次数多达数十亿次。常被挖矿木马爆破攻击的服务类型包括SSH、Mssql、Redis等。

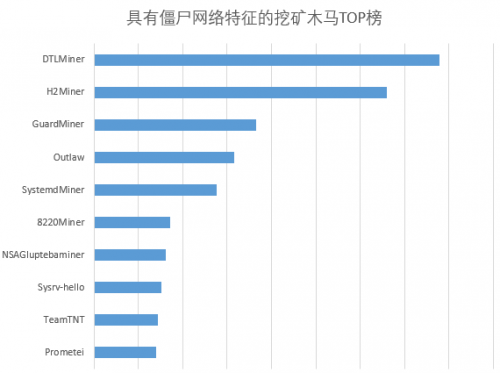

利用僵尸网络渠道分发也成为挖矿木马越来越偏好的传播手段之一,甚至挖矿木马自身也在组建僵尸网络。具备僵尸网络特征的挖矿木马TOP3仍是DTLMiner、H2Miner、GuardMiner这些老牌僵尸网络,而2020年新活跃的挖矿木马家族以攻击Linux服务器居多。

针对云上的攻击增长较快,挖矿团伙和僵尸网络相互勾结

《报告》显示,挖矿木马针对云上的攻击增长较快。未来,众多网络组件的安全漏洞仍会源源不断涌现,而在利益的驱使下,挖矿团伙对新漏洞武器的采用速度也会越来越快。当前,旧的挖矿僵尸网络依然活跃,新的僵尸网络不断出现,挖矿团伙跟僵尸网络相互勾结的情况日趋多见。复杂的安全态势对政企机构提出了巨大挑战。

挖矿木马不仅会导致服务器性能严重下降,影响服务器业务系统的正常运行,还有可能让服务器沦为黑客控制的肉鸡电脑,对其他目标发起攻击。攻击者入侵成功,很多情况下已获得服务器的完全权限,只要攻击者愿意,就可能盗取服务器数据,使受害企业面临信息泄露风险。更严重的是,攻击者还有可能在服务器安装后门、服务和计划任务,实现对失陷主机的稳固长期控制。

加强密码、授权验证、更新组件,三大措施抵御挖矿木马

针对日益猖獗的挖矿木马攻击,《报告》建议政企机构从多方面采取措施,保障服务器安全。首先,对Linux服务器的SSH服务、Windows SQL Server等常用主机访问入口设置高强度的登录密码,以对抗弱口令爆破攻击。其次,对于Redis、Hadoop Yarn、Docker、XXL-JOB、Postgres等应用增加授权验证,对访问对象进行控制。如果服务器部署了Weblogic、Apache Struts、Apache Flink、ThinkPHP等经常曝出高危漏洞的服务器组件,应及时将其更新到最新版本,并实时关注组件官方网站和各大安全厂商发出的安全公告,根据提示修复相关漏洞。

同时,腾讯安全还针对当前安全形势打造了全面完整的解决方案,可帮助政企机构构建多层次的纵深防御体系,全面阻断挖矿木马的攻击威胁。腾讯主机安全系统和云防火墙(CFW)支持查杀绝大多数挖矿木马程序及其利用的RCE漏洞、未授权访问漏洞,同时还支持弱口令爆破攻击检测,能够提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等服务。腾讯云安全运营中心能够为客户提供漏洞情报、威胁发现、事件处置、基线合规,及泄露监测、风险可视等能力。政企机构可以通过部署相应安全产品阻断挖矿木马攻击,筑牢安全底座。