ShadowHammer攻击:威胁全球数十万用户

2019-04-01安全播报 编辑:安安

卡巴斯基实验室发现了一种新的高级可持续性威胁(APT)攻击行动,通过供应链攻击影响了大量用户。我们的研究发现,ShadowHammer行动幕后的威胁攻击者的攻击目标为华硕实时更新应用程序的用户,其至少在2018年6月至11月期间向用户设备注入了后门程序,危及全球超过50万用户的安全。

供应链攻击是最危险和有效的感染途径之一,在过去几年越来越多地被用于高级攻击行动——我们在ShadowPad或CCleaner攻击中就见到过这类攻击。这种攻击针对产品生命周期中涉及的人力、组织、物资和智力资源的互连系统中的特定弱点:从初始开发阶段到最终用户。尽管供应商的基础设施是安全的,但其提供商的设施中可能包含漏洞,从而危害到供应链,导致毁灭性和意外的数据泄露事故。

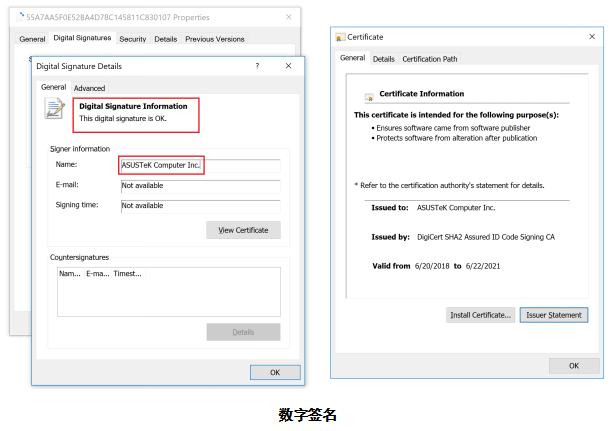

ShadowHammer幕后的攻击者以攻击华硕的实时更新应用程序为感染初始源。这种实时更新应用程序是一种预装应用,被安装到大多数新的华硕计算机中,用于自动进行BIOS、UEFI驱动和应用程序更新。攻击者使用窃取到的华硕数字证书对旧版本的华硕软件进行更改,注入自己的恶意代码。包含木马的华硕应用程序使用了合法的数字签名,并且被放到官方的华硕更新服务器上进行传播和下载,这使得大多数安全解决方案无法将其识别出来。

虽然这意味着使用受影响软件的每个用户都可能成为受害者,但ShadowHammer幕后的攻击者似乎只关注获得几百个他们之前已了解的用户的设备访问权。卡巴斯基实验室研究人员发现,每个后门程序的代码中都包含一个硬编码MAC地址表,而MAC地址则是网络适配器的唯一识别标识符,用户将计算机连接到网络。一旦后门程序在受害者设备上运行,后门程序会将设备的MAC地址与地址表中的Mac地址进行比较。如果受感染设备的MAC地址与地址表中的地址匹配,恶意软件会下载下一步骤的恶意代码。否则,包含恶意代码的更新程序不会有任何网络行为,这就是为什么这种恶意攻击行动能够维持这么长时间不被发现的原因。卡巴斯基实验室安全专家共发现了超过600个MAC地址。这些受感染设备遭到超过230个不同的后门程序样本的攻击。

模块化的攻击手段以及在执行代码时采取的额外预防措施,以避免意外的代码或数据泄露,这些证据都表明,对这次复杂攻击的幕后攻击者来说,要保持不被发现非常重要,这样他们就可以以手术一样的精准度对特定目标进行攻击。深入的技术分析显示,这些攻击者的攻击工具非常先进,反映了其组织内部的高度发展情况。

在搜寻类似的恶意软件过程中,又发现了三家来自亚洲的供应商的软件也被利用相似的手段和技术植入了后门程序。卡巴斯基实验室已经将这些问题上报给华硕公司和其他供应商。

“对APT攻击组织来说,选定的这些供应商是非常具有吸引力攻击目标,以便利用他们庞大的客户群。目前还不清楚攻击者的最终目的是什么,我们仍在调查其幕后的攻击者到底是谁。然而,用于实现未经授权的代码执行的技术以及其他发现的特征,表明ShadowHammer可能与BARIUM APT有关,而BARIUM之前又与ShadowPad和CCleaner攻击行动存在关联。这次的攻击行动再一次表明,如今的智能供应链攻击能够有多么危险和复杂,”卡巴斯基实验室亚太区全球研究和分析团队总监Vitaly Kamluk说。

所有卡巴斯基实验室产品均能够成功检测和拦截ShadowHammer攻击行动中使用的恶意软件。

为了避免成为已知或未知威胁攻击者发动的针对性攻击的受害者,卡巴斯基实验室建议用户采取以下措施:

· 除了采取必需的端点保护外,还需要部署企业级安全解决方案,在早期阶段检测网络层面的高级威胁,例如卡巴斯基反针对性攻击平台;

· 在端点级别的检测、调查以及事故及时修复方面,我们建议部署EDR解决方案,例如卡巴斯基端点检测和响应,或者联系专业的事故响应团队;

· 将威胁情报订阅内容集成到您企业的SIEM和其他安全控制系统中,以便获取到最新的相关威胁数据,为应对未来攻击做好准备。

卡巴斯基实验室将在于4月9日-11日在新加坡举办的2019网络安全峰会上介绍有关ShadowHammer攻击行动的详细发现。

卡巴斯基威胁情报服务客户可以获取有关ShadowHammer攻击行动的完整报告。

有关这次攻击介绍的博文以及一款用于检测用户设备是否成为攻击目标的工具详情,请参见Securelist.