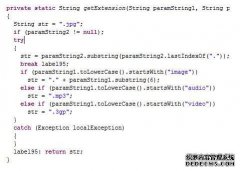

首先手机在设定为接受“未知来源”的情况下才会被安装此木马。一旦使用者安装这些木马伪装的程序,会启动一个程序与僵尸网络的远程服务器连接,下载短信目标电话名单,并开始利用受害者的手机传送垃圾短信。

资深安全公司Cloudmark发表一份报告显示,数个假冒知名Android游戏的木马程序,以免费下载、中奖通知等方式诱惑使用者下载并安装木马,以此建立起一个僵尸网络,并使用受害者的手机发送垃圾短信。

这些假冒的游戏透过垃圾短信传送免费下载讯息与连结给手机用户,木马伪装成The Need for Speed Most Wanted、Grand Theft Auto 3、Max Payne HD及Angry Birds Star Wars等十个知名游戏,存放在香港服务器中供使用者下载。

由于这些游戏不是来自Google授权的线上商店,因此手机必须设定为接受「未知来源」的选项才会被安装此木马。一旦使用者安装这些木马伪装的程序,会启动一个程序与僵尸网络的远程服务器连接,下载短信目标电话名单,并开始利用受害者的手机传送垃圾短信。

该份报告指出,受害手机每次会下载50个短信目标号码,每隔1.3秒传送一则短信,每隔65秒重新下载目标号码一次。该木马还具有自动更新功能,在下载更新的程序之后,当手机重新开机时会自动安装、启用。

Cloudmark表示,他们在10月26日首次发现该木马程序,当时是伪装成短信保护软件,不过似乎因为效果不佳,该次攻击活动仅维持一天,直到11月10日,木马重新开始伪装成知名游戏来传播,11月28日更透过垃圾短信告知手机用户赢得礼券等方式诱惑手机用户。

一开始这个僵尸网络扩散的速度并不快,但最近则有扩大的迹象,Cloudmark观察到最近几天的成长率高达80%,每天传送的短信可以达到50万封。该公司建议Android手机使用者只从Google官方在线商店Google Play下载手机应用。

另一家知名安全公司Lookout在客户委托之下在12月3日发现该木马的活动,称之为SpamSoldier。Lookout表示,该木马仅透过垃圾短信传播下载的资讯,在美国地区活动并不是非常活跃,但如果大量潜伏的木马开始活动之后,一方面会导致受害者支付大笔短信费用,也可能造成手机服务商的网络负荷。 Lookout建议手机用户只从知名的线上商店下载应用,并在下载之前调查该软件厂商的声誉。

文章来源:移动安全网 相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯 关注我们

关注我们