富士康遭攻击!黑客给出 21 天期限,索要 2.3 亿赎金,否则文件都将被损坏

2020-12-10安全播报 编辑:安安

富士康又被黑客盯上了。

近日,据外媒报道,富士康母公司鸿海集团的墨西哥工厂被勒索软件“DoppelPaymer”攻击。黑客窃取了部分未加密的文件,然后加密了这些文件。

黑客声称,除了解密钥匙之外,没有其他方式可以阻止这种攻击,否则文件都将被损坏!

不过,富士康在今日回应称:

其美洲工厂近日确实遭受网络勒索病毒攻击,目前其内部资安团队已完成软件以及作业系统安全性更新,同时提高了资安防护层级。本次攻击,受影响厂区的网络正逐步恢复正常中,对集团整体营运影响不大。

不交赎金,休想得到解密钥匙

就在感恩节周末,富士康收到了一封来自黑客的勒索信。

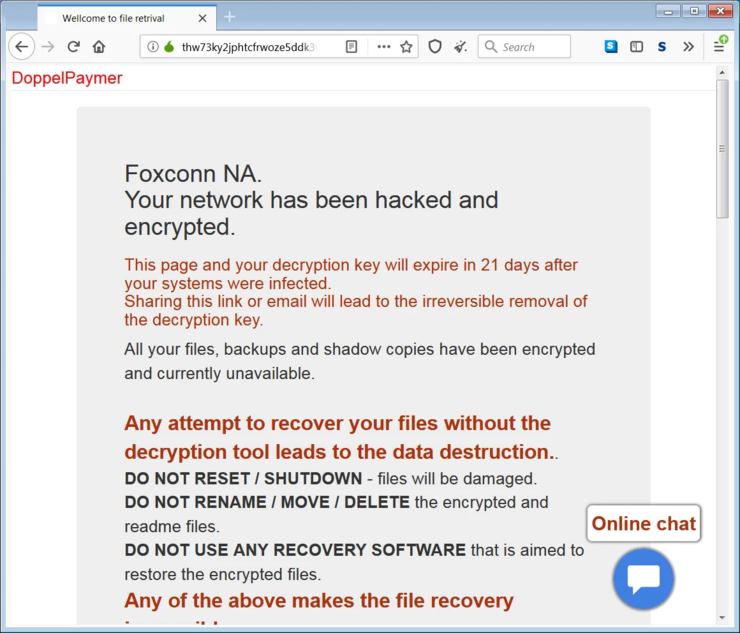

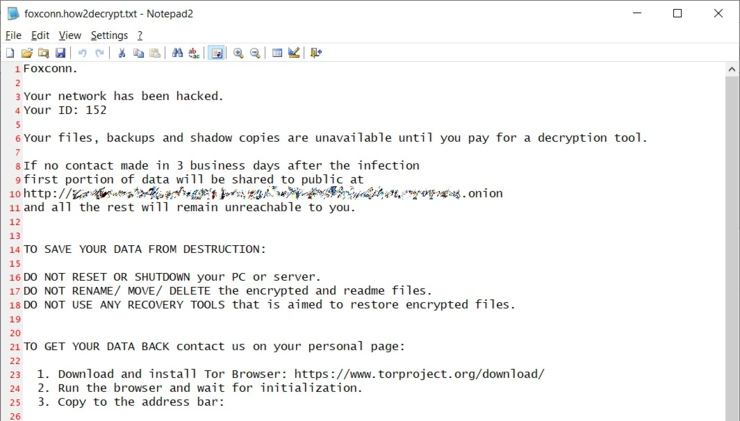

这封信中表示:

贵公司的网络已被黑客攻击和加密。

此页面和您的解密密钥将在您的系统被感染后 21 天内过期。

共享此链接或电子邮件将导致不可逆地删除解密密钥。

您的所有文件、备份和阴影副本都已加密,目前不可用。

任何在没有解密工具的情况下恢复文件的尝试都会导致数据破坏。

最后,黑客还警告富士康:

不要重置/shutdow文件将被损坏;

不要重命名/移动/删除加密和自述文件;

不要使用任何旨在恢复加密文件的恢复软件。

同时,黑客还提出了交易条件,在勒索信中黑客提到,他们要求获得 1804.0955 比特币赎金,按今天的比特币价格计算,约合 34,68.6 万美元(2.3 亿人民币)。

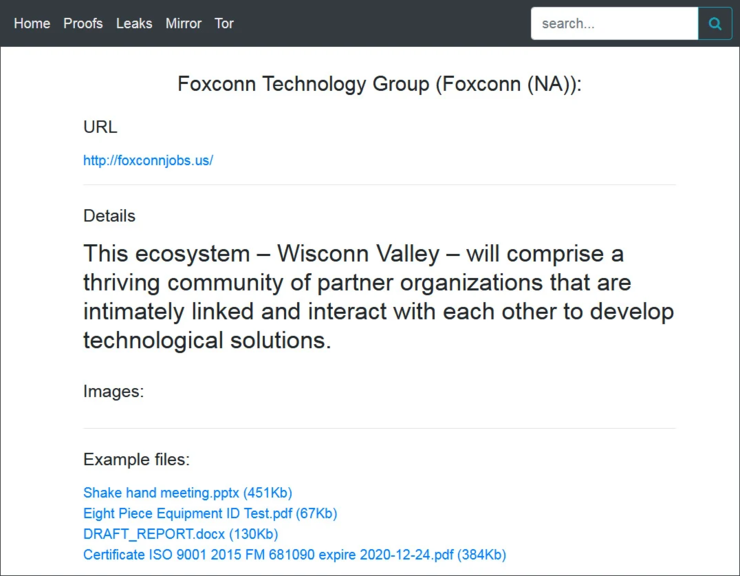

并且,黑客还表示,已加密了约 1200 台服务器,窃取了 100 GB 的未加密文件,并删除了 20TB 至 30 TB 的备份内容。

“我们加密的是 NA 部分,而不是整个富士康,它大约有 1200-1400 台服务器,而不是工作站。他们也有大约 75TB 的 misc 备份,我们摧毁了大约 20-30TB。”

黑客攻击了什么?

据外媒 BleepingComputer 报道,受到攻击的是位于墨西哥华雷斯城的富士康 CTBG MX 生产设施。

该生产设施于 2005 年开业,被富士康用来将电子设备组装和运输到南美和北美的所有地区。

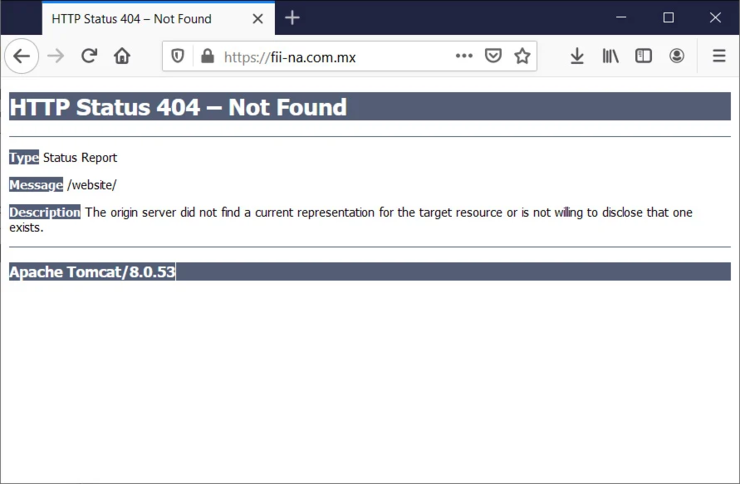

自攻击以来,该生产设施的官网已瘫痪,目前向访客显示出错信息。

根据黑客公布的泄露数据,泄漏的数据包括一般的业务文件和报告,但不包含任何财务信息或员工的个人详细信息。

DoppelPaymer 杀伤力如何?

公开资料显示,DoppelPaymer 是 BitPaymer 勒索软件的一类新变种。同时,DoppelPaymer 至少有 8 种变体,它们逐渐扩展各自的特征集。

根据安全研究人员的说法,此类恶意软件首先会窃取数据,然后向受害者发送赎金勒索消息,而不是像传统勒索软件一样就地加密锁死数据。

2019 年中期以来一直活跃,今年 3 月美国精密零件制造商 Visser 遭此勒索软件攻击,意外泄漏特斯拉、波音、SpaceX 等公司有关的敏感文件。

DoppelPaymer 勒索软件最早于 2019 年 6 月被发现,主要通过 RDP 暴力破解和垃圾邮件进行传播,邮件附件中带有一个自解压文件,运行后释放勒索软件程序并执行。

自解压文件运行后在 %Users% 目录下创建 gratemin 文件夹,释放名为 p1q135no. exe 的勒索软件程序并执行,加密文件后,在原文件名后追加名为“.locked”的后缀,并在每个被加密文件的目录中创建名为原文件名后追加“.readme2unlock.txt”格式的勒索信,勒索信中包含勒索说明、TOR 下载地址、支付地址、DATA 数据信息和邮箱联系方式等。

DoppelPaymer 勒索软件变种使用“RSA+AES”算法加密文件,利用多线程快速加密文件,使用命令 ARP–A 以解析受害系统的地址解析协议(ARP)表,具体操作为删除卷影副本、禁用修复、删除本地计算机的备份目录等。

目前被加密的文件在未得到密钥前暂时无法解密。

看来,富士康这一次是免不了支付 3400 万美元来堵上这个安全风险了。

不是第一次

但事实上,这已经不是富士康第一次被黑客入侵了。

2012 年 2 月,一个自称"SwaggSec"的黑客组织在 Twitter 上宣称,他们利用漏洞攻破全球最大电子配件制造商富士康的内部网络,获取了包括微软、苹果在内的大量富士康客户的邮箱和密码信息,他们还发表公开信称此举乃是对富士康不人道用工环境的惩罚。

SwaggSec 声称,他们抓住了一个富士康员工 IE 浏览器上未修复的漏洞,轻易绕过防火墙并以管理员身份入侵内网,他们在文档中公布了大量富士康内部资料,包括可以登录多个内网服务器的用户名密码以及部分财务信息,这些服务器目前已经被紧急关停。

2015 年,俄罗斯信息安全公司卡巴斯基实验室研究员透露,代工企业富士康的电脑系统已被一伙以色列黑客入侵。

卡巴斯基方面称:该组织已经将一款恶意软件植入富士康工程研发的系统中,有证据显示:该黑客是通过内部的权限通行证进入的,具体是通过防御薄弱环节进入的;还是已经盗取了通行证?都是无关紧要的,主要的是入侵都是有目的的。

2016 年,富士康前员工通过内部安装无线路由器的方式入侵苹果公司系统,利用无线网桥,将无线信号桥接到厂外,桥接信号直接连入企业内网,大量刷新各类信息,大量复制、修改大量代码,从中实现“刷机”9000 余部,违法所得共计300 余万元。

看来,富士康还要继续加强安全系统的防护。

至于如何提升对勒索病毒的防范能力,雷锋网也询问了网络安全专家,他们认为要从以下六点做起:

1.及时修复系统漏洞,做好日常安全运维。

2.采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3.定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4.加强安全配置提高安全基线。

5.提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

6.选择技术能力强的杀毒软件,以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

雷锋网雷锋网雷锋网

参考来源:

【1】https://www.bleepingcomputer.com/news/security/foxconn-electronics-giant-hit-by-ransomware-34-million-ransom/

【2】https://www.leiphone.com/news/202004/GT95bMLFHp65WXjQ.html

【3】https://fii-na.com.mx/

【4】https://www.bleepingcomputer.com/news/security/pennsylvania-county-pays-500k-ransom-to-doppelpaymer-ransomware/

【5】https://www.antiy.cn/research/notice&report/frontier_tech/2019209.html